Pour leur sécurité informatique, les entreprises misent en particulier sur les dispositifs high-tech, oubliant souvent que la négligence de certains gestes élémentaires peut aussi être fatale. La récente intervention d’Edward Snowden, via nos confrères de The Intercept, est allée dans ce sens. L’ex-consultant américain recommande des gestes simples… Edward Snowden est « Persona non grata » aussi… Lire la suite

hacking

La maîtrise des données, la base de l’avenir d’une entreprise

Actuellement, il ne suffit plus de se fier aux outils juridiques habituels pour protéger les intérêts stratégiques des entreprises. Le processus va bien au-delà. Effectivement, l’entreprise de nos jours se dématérialise de plus en plus. Ses informations commerciales ou données techniques sont désormais classées dans des bases de données dont les solutions ayant permis une… Lire la suite

Une nouvelle brèche mise à jour dans Chrome

Que les utilisateurs de smartphones fonctionnant sous Android via Chrome se méfient. Un spécialiste du piratage a découvert qu’il est possible de pirater facilement à distance ces terminaux. La vulnérabilité des terminaux fonctionnant sous Android et Chrome Lors du concours organisé par MobilePwn2Own pendant la conférence PacSec à Tokyo un spécialiste du piratage a pu… Lire la suite

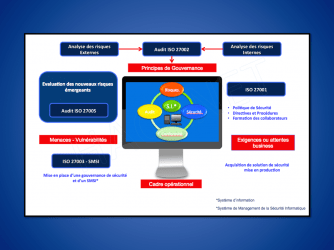

L’impact du cloudcomputing dans la sécurité des réseaux

Quand on décide de recourir au cloudcomputing pour héberger les données de son entreprise, il convient de renforcer sa sécurité en termes d’accès et d’infrastructure réseau. La sécurité des réseaux dans le cloudcomputing En effet, confier ses données d’entreprise à un Nuage n’est pas aussi facile qu’on pourrait le croire, car permettre à ses collaborateurs… Lire la suite

Mail : victime des hackers

Lorsque les gens reçoivent des mails, ils ne s’interrogent même pas sur la conséquence de son ouverture. Normalement, les mails sont faits pour être ouverts. Malheureusement, avec la mauvaise tendance technologique, chacun se doit d’être très vigilant, car les hackers sont désormais en débarcadère. Plusieurs personnes et entreprises sont victimes de ce fléau informatique. Alors,… Lire la suite

France : les entreprises de plus en plus visées par les pirates informatiques

Dans les journaux télévisés, on ne parle que de la lutte contre l’État islamique et de la course à la succession à la Maison-Blanche, de la prochaine présidentielle en France ou de la vague d’immigration vers l’Europe. Pourtant, il existe un grand problème rongeant actuellement le monde, et plus particulièrement la France : la cybercriminalité. … Lire la suite

Le logiciel malveillant Linux.Encoder 1

L’éditeur d’antivirus Doctor Web vient de révéler l’existence d’un malware nommé Linux.Encoder 1. Il s’attaque aux serveurs web Linux et exige une rançon de 500 dollars. Selon la société éditeur de solutions anti-virus Doctor Web, le logiciel malveillant nommé Linux.Encoder 1 cible les utilisateurs de systèmes d’exploitation fonctionnant sous Linux. Il vise notamment les… Lire la suite

Cybersécurité : le secteur de santé se mobilise

Les attaques visant les établissements de santé se multiplient en France. Ceux-ci constituent en effet une cible privilégiée des hackers du fait de la richesse de leurs bases de données et surtout de leur moyen limité, voire inexistant, pour y faire face. 250 dirigeants et RSI de ce secteur ont été ainsi rassemblés par le… Lire la suite

Cyberattaque : vers l’abandon de la voie classique par les hackers

Les PC et les serveurs constituent encore la porte d’entrée la plus prisée par les hackers pour mener des attaques. Ils ne tarderont cependant pas à être délaissés. En quête de discrétion et d’efficacité, ils commencent à se tourner vers les autres terminaux liés au réseau, les imprimantes en tête de liste. Ce constat ressort… Lire la suite

Ce qu’il faut connaître sur les hackers

En début d’année, une France encore meurtrie par les attaques de Charlie Hebdo a été visée par des hackers. Ce n’est que là que la masse était persuadée de l’importance de miser plus sur la cybersécurité. Mais qui sont derrière ces attaques informatiques ? Voici quelques éléments importants de réponse. Principaux acteurs du Dark Web Les… Lire la suite

Sécurité informatique et vague des objets connectés : quelles armes utiliser ?

Nous nous trouvons dans un monde qui ne tardera pas à être « pris d’assaut » par les objets connectés. C’est bon pour notre développement, mais c’est encore mauvais pour le moment, nos systèmes informatiques n’étant pas protégés efficacement. Pour se pencher sur la question, Cap’Tronic avait organisé le 21 septembre dernier une table ronde entre plusieurs… Lire la suite

Sécurité informatique, les mots de passe deviennent obsolètes

Vu le nombre croissant de failles de sécurité informatiques, l’usage de mots de passe devient obsolète et se remplace par l’authentification sans contact par effleurement. L’avènement de l’authentification sans contact en termes de cyber sécurité Avec l’apparition des outils de connexion mobiles et du cloudcomputing, il devient difficile aux entreprises de protéger efficacement leurs informations… Lire la suite

Attaque Ddos : description et remèdes

De plus en plus d’entreprises utilisent Internet pour leurs communications internes et externes. Ce qui explique l’apparition incessante de portails et de boutiques en ligne. Ils constituent une cible idéale pour les hackers, car moins lotis en matière de sécurité. Parmi les types d’attaques dont ils font régulièrement l’objet figure le Ddos. Comment peut-on définir… Lire la suite

Sécurité d’AppStore : des programmes vont être exclus

Pour la première fois depuis son lancement, iOs, le système d’exploitation des appareils mobiles estampillés Apple a fait l’objet d’une attaque d’envergure. Ceci a incité le constructeur américain à exclure certains programmes de sa boutique d’applications. Logiciel contrefait Suite aux communiqués de nombreux spécialistes de la sécurité informatique, on devait s’attendre à la présence… Lire la suite

Un site de rencontres fait l’objet d’un piratage informatique

Récemment, un site de rencontres extra-conjugales a fait l’objet d’une attaque informatique perpétrée par un groupe de hackers. Des données ont été publiées. Des hackers s’en prennent à un site de rencontres extra-conjugales Après avoir proféré des menaces à l’encontre du site de rencontres extra-conjugales Ashley Madison, le groupe de pirates informatiques Impact Team est… Lire la suite

Le mail, l’outil préféré des pirates informatiques

Avec ses trois millions d’e-mails envoyés chaque seconde à travers le monde, le mail devient l’outil préféré des hackers, car permettant de pirater les réseaux d’entreprise. Le mail, un outil de piratage informatique Actuellement, le nombre de mails envoyés chaque seconde se chiffre à trois millions à travers le monde. Le mail devient le second… Lire la suite