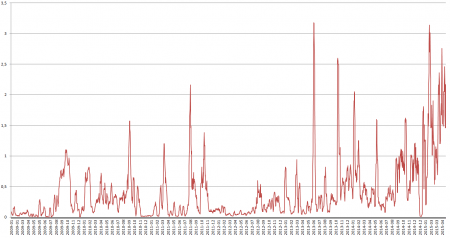

Le terme virus informatique désigne toute une variété de programmes qui se communiquent insidieusement plus ou moins rapidement dans nos ordinateurs. De la simple information publicitaire au contrôle de notre PC, toutes les actions plus ou moins malveillantes sont possibles. La transmission de ces virus se fait lors de tout échange entre ordinateurs et en… Lire la suite