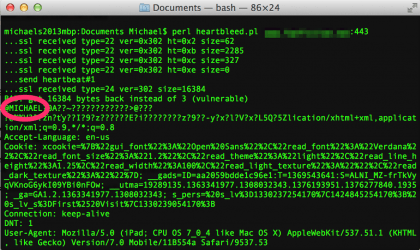

Une faille de sécurité importante a été récemment découverte sur la bibliothèque Open SSL. Elle ne touche heureusement que les versions ayant moins d’un mois d’existence des branches 1.0.1 et 1.0.2. Des mises à jour sont d’ailleurs déjà proposées pour se mettre à l’abri de cette vulnérabilité.

1.0.1p et 1.0.2d

Le 6 juillet dernier, les utilisateurs de la bibliothèque OpenSSL étaient informés en ligne de l’existence d’une faille grave. Cette nouvelle a créé une vague d’inquiétude au sein de nombreuses entreprises et organisations. The OpenSSL Project n’a heureusement pas tardé à trouver les solutions appropriées. Des mises à jour sont déjà disponibles pour corriger le problème. La première est appelée 1.0.1p et la seconde 1.0.2d.

Suite à l’ère Hertbleed donc, les entreprises ont été prises de panique par une nouvelle annonçant l’existence d’une vulnérabilité pouvant porter atteinte à leur sécurité informatique. The OpenSSL project a expliqué lors de cette annonce que la faille apparait après une seconde tentative de trouver une chaine de certification de remplacement au cours de la vérification d’un certificat. Il est en effet possible pour un hacker d’aller au-delà de certaines vérifications sur des certificats non approuvés lorsqu’il y a erreur sur l’exécution de cette seconde tentative. Ce qui pourra avoir pour conséquence l’acceptation d’un certificat non valide provenant d’un individu mal intentionné qui intercepte la communication.

Deux responsables de l’implantation de la maison OpenSSL développée par Google SSL sont parvenus à passer outre ces vérifications selon encore l’annonce faite par The OpenSSL Project. Adam Langley et David Benjamin sont également les personnes à qui on doit la conception du correctif de cette faille et de son intégration à Open SSL.

Les versions concernées par la faille

L’adoption des nouvelles mises à jour n’est pas systématique. Elle n’est pas recommandée aux entreprises et aux autres organisations ayant les versions de la bibliothèque suivantes: OpenSSL 1.0.1n, 1.0.1o, 1.0.2b et 1.0.2c. Cela fait seulement quelques semaines que ces quatre versions ont été mises en ligne. Comparer cette faille à Hertbleed serait donc injuste. La raison ? Cette dernière a été découverte sur plus de versions. Par ailleurs, sa mise en œuvre était beaucoup plus facile que celle de cette nouvelle faille sur la bibliothèque OpenSSL. Celle-ci n’est pas donc prête de voler à Heartbleed son statut de « faille de sécurité de la décennie ».

Des entreprises avaient déjà été atteintes par des pirates avec cette nouvelle faille de la bibliothèque OpenSSL. Red Hat, société multinationale d’origine américaine éditant des distributions GNU/Linux, pense que non. Dans un billet récent qu’il a publié sur son site Internet, il a tenu à préciser que ses produits étaient intacts suite à des vérifications ayant suivi l’annonce de cette faille. La multinationale ne pense donc pas adopter des mesures pour la correction ou la limitation de la brèche. Ses concurrents devront sûrement se prononcer très prochainement sur ce sujet pour confirmer ces propos et, également, rassurer leurs clients. Heureusement que la vulnérabilité a été rapidement découverte.