Les ransomwares sont devenus ces dernières années, une des menaces les plus importantes de la cybercriminalité. Les cybercriminels prennent le contrôle total de votre ordinateur et peuvent générer de graves dégâts. C’est pourquoi il est important de savoir repérer les ransomwares et s’en prémunir.

Qu’est-ce qu’un ransomware ?

Définition

Un ransomware ou rançongiciel en français est une forme de malware qui subtilise des données de l’utilisateur à son insu. L’attaquant chiffre (crypte) les données de la victime et demande une rançon en échange de la clé privée. Un ransomware est distribué entre autres via des pièces jointes, des programmes infectés et des sites Web compromis. Les experts en sécurité font parfois référence à un programme malveillant de ransomware en tant que cryptovirus, crypto-trojan ou crypto-tour.

Le ransomware verrouille votre ordinateur ou chiffre vos données et les libère uniquement après avoir payé une rançon. Fondamentalement, les ordinateurs de bureau, les serveurs, les portables, les tablettes et les smartphones sont affectés quel que soit les systèmes d’exploitation courants utilisés tels que Windows, Mac OS X, Android, iOS et Linux.

La menace du chantage par des malwares de type cheval de Troie a considérablement augmenté ces dernières années. Du point de vue des cybercriminels, le chantage aux ransomwares connaît un tel succès qu’ils remplacent de plus en plus les chevaux de Troie bancaires en ligne, si lucratifs. La perte de fichiers immatériels tels que des photos de famille et des vidéos pousse de nombreuses personnes à payer la rançon, et les entreprises doivent craindre la perte de leurs données professionnelles, et sont donc disposées à payer des sommes importantes aux maîtres-chanteurs.

L’histoire du Ransomware !

1989 : Le premier ransomware connu sous le nom de PC Cyborg Trojan créé par Joseph L. Popp, biologiste évolutionniste formé à Harvard, a envoyé 20 000 disquettes infectées étiquetées “Informations sur le SIDA – Disquettes d’introduction” aux participants à la Conférence mondiale sur le SIDA de l’Organisation mondiale du SIDA. L’arme principale du Trojan était la cryptographie symétrique.

Au démarrage, le cheval de Troie a masqué les répertoires et chiffré les noms des fichiers sur l’ordinateur affecté. Pour pouvoir accéder à nouveau aux données, les victimes étaient censées payer 189 dollars à PC Cyborg Corp. avec une boîte aux lettres au Panama. Dr. Popp a finalement été arrêté, mais n’a jamais été condamné, car il a été déclaré inapte à négocier. Selon son avocat, il a commencé à porter une boîte en carton sur la tête pour se protéger des radiations.

Avec la croissance d’Internet, il était devenu beaucoup plus facile de mettre en œuvre le logiciel de rançon de Popp. Les cybercriminels ont rapidement compris que les ransomwares étaient rentables à grande échelle.

2006 : les organisations criminelles ont commencé à utiliser un cryptage RSA asymétrique plus efficace. Le Trojan Archiveus a chiffré tous les fichiers du dossier « Mes documents » et a demandé aux victimes de faire leurs achats dans une pharmacie en ligne. Alors seulement, ils recevront le mot de passe à 30 chiffres.

Le Trojan GPcode de chiffrement, initialement distribué via une pièce jointe à travers un e-mail camouflé en application, utilisait une clé RSA publique de 660 bits. Deux ans plus tard, une variante (GPcode.AK) utilisait une clé RSA à 1 024 bits.

2011 : Cinq ans après, les principaux services de paiement par cryptomonnaies anonymes permettent aux pirates de collecter plus facilement des rançons auprès de leurs victimes, sans révéler leur identité grâce à une transaction bancaire. Les chevaux de Troie liés aux produits ont commencé à se généraliser plus tard dans l’année. Une fausse option d’activation en ligne a été proposée afin les utilisateurs appellent un numéro international surtaxé.

2012 : Un cheval de Troie de type ransomware connu sous le nom de Reveton a commencé à se répandre dans toute l’Europe. Celui-ci affirmait que l’ordinateur avait été utilisé pour activité illégale et que pour débloquer le système, l’utilisateur devait payer une amende avec un coupon d’un service de paiement anonyme prépayé. Peu de temps après cet incident, il y a eu un flot de ransomwares basés sur des services de police, dont Urausy et Tohfy. Plus tard, des chercheurs ont découvert de nouvelles variantes de Reveton aux États-Unis affirmant exiger une amende de 200 dollars au FBI avec une carte MoneyPak.

2013 : a été un moment décisif dans l’histoire de la naissance du Ransomware CryptoLocker. CryptoLocker a été le premier logiciel de cryptage diffusé via des téléchargements effectués à partir d’un site Web compromis et / ou via des pièces jointes à un courrier électronique. Les infections par CryptoLocker se propagent rapidement, car les acteurs de la menace ont exploité l’infrastructure de botnet de Gameover Zeus existante. L’opération Tovar en 2014 a mis un terme aux campagnes Gameover Zeus Trojan et CryptoLocker ciblées par l’infrastructure peer-to-peer utilisée pour la distribution et le support.

Crypto Locker utilise des fichiers crypter AES-256 avec certaines extensions, puis des clés RSA s’appuient sur un serveur pour chiffrer la clé de 256 bits AES 2048 bit générée par la commande contrôle (C2). Cela rend le déchiffrement difficile, car les pirates conservent la clé publique RSA sur les serveurs C2. Hacker CryptoLocker menace d’effacer la clé privée si le paiement n’est pas reçu dans les trois jours.

2015 : Une souche agressive d’Android Ransomware a commencé à se répandre à travers l’Amérique en septembre 2014. Les chercheurs en sécurité chez ESET ont découvert que le premier exemple concret de logiciel malveillant est de réinitialiser le code PIN du téléphone de manière permanente à partir de son propre périphérique. Lorsque LockerPin se synchronise, le ransomware modifie l’écran de verrouillage du code PIN de l’appareil infecté et verrouille les victimes avec un écran mobile. LockerPin a ensuite demandé 500 dollars pour déverrouiller l’appareil.

Des services de Ransomware en ligne (RAAS) ont vu le jour en 2015 avec des kits de ransomwares conviviaux pouvant être loués facilement sur Internet. En règle générale, les acheteurs se partagent entre 1 000 et 3 000 dollars, soit une baisse d’environ 10 à 20% de leurs bénéfices.

Les méthodes d’attaque les plus courantes sont les suivantes :

-· Spam et ingénierie sociale,

-· Téléchargements directs ou malversations,

-· Outils et réseaux de robots pour l’installation de logiciels malveillants.

Le premier ransomware a infecté des ordinateurs principalement en incitant les utilisateurs à ouvrir des pièces jointes malveillantes, des messages trompeurs ou des fenêtres pop-up. Les nouvelles versions de ransomwares s’appuient désormais sur des périphériques de stockage amovibles USB ou sur Yahoo Messenger. Le courrier électronique est un fax qui contient une archive .zip dans la pièce jointe. Si l’utilisateur accède au fichier exécutable dans le fichier .zip, les données seront cryptées sur son système et il lui sera demandé de faire un paiement de rançon pour obtenir la clé de décryptage.

Les dernières variantes peuvent même être modifiées pour qu’elles puissent se propager sans intervention humaine. Dernièrement, nous avons constaté une augmentation du nombre de lecteurs de logiciels. Ces attaques par téléchargement sont basées sur des sites Web ou des publicités manipulés, qui exploitent généralement les vulnérabilités des plug-ins de navigateurs tels que Flash Player, Java, Adobe Reader ou Silverlight. Avec les outils utilisés dans ces attaques, une extension des droits d’utilisateurs est possible. Avec ce type d’exploitation, les attaquants peuvent exécuter des programmes malveillants avec des privilèges d’administrateur système, de sorte qu’ils ne dépendent plus du compte utilisateur local de la victime soumis souvent à des restrictions.

Lorsque le ransomware arrive sur votre système, il est généralement livré avec un outil de masquage ou un packer. En obscurcissant, comme dans le langage parlé, les déclarations qui masquent le sens sont faites en utilisant des expressions ambiguës et déroutantes.

Les développeurs de Ransomwares déguisent le code pour en masquer la fonction principale. En obscurcissant ses informations, la tâche d’analyse sera plus complexe pour les antivirus. Si le code source a été masqué, ce processus de vérification devient beaucoup plus difficile. Si le chercheur en sécurité ne dispose que d’un code incompréhensible, il est presque impossible de savoir à quoi ressemblait le code source à l’origine. D’autre part, ces malwares sont souvent polymorphes. Ils ont la faculté de modifier leur code d’eux-mêmes pour être plus difficilement détectables. https://www.forbes.fr/technologie/comment-se-proteger-efficacement-des-malwares-polymorphes/

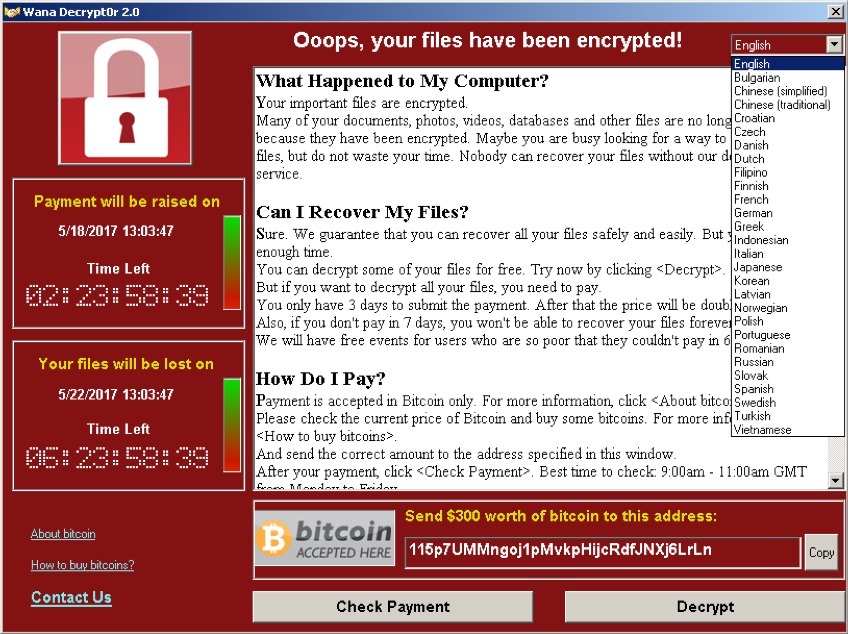

Après contamination par un ransomware, l’écran de verrouillage affiche généralement une adresse, une page Web ou un formulaire expliquant les revendications et les méthodes de paiement. Les maîtres chanteurs promettent qu’ils déchiffreront les données après avoir reçu le paiement. Certains auteurs menacent de laisser les données disparaître pour toujours si la victime parle à la police. Il y a maintenant même un ransomware qui supprime les fichiers chiffrés pour chaque heure qui n’a pas été payée. Pour que l’utilisateur ne puisse pas se dérober en éteignant le PC, le logiciel détruit des fichiers au redémarrage du système.

Les différents Ransomwares

CryptoLocker

CryptoLocker crypte non seulement les données sur le système local, mais également sur les supports portables et les partages réseau. CryptoLocker, l’un des premiers virus Ransomware apparus, est à peu près le Big Boss de tous ces logiciels malveillants qui circulent sur Internet. Il est apparu pour la première fois en 2013 et est rapidement devenu l’icône de tous les programmes malveillants qui chiffrent les données des utilisateurs et demandent une rançon, à tel point que certaines personnes utilisent ce nom directement pour parler de ransomwares. CryptoLocker utilise une clé publique RSA hautement sécurisée qui rend les fichiers piratés irrécupérables par tous les moyens possibles. Même après que ses serveurs de commandes ont été réduits à néant lors d’une répression gouvernementale impliquant Interpol et le FBI, les fichiers concernés n’ont pas pu être décryptés.

WannaCry

WannaCry a pu s’installer sur plus de 230 000 ordinateurs au cours des dernières semaines. Sur le net, vous pouvez voir des vidéos montrant à quelle vitesse les moniteurs d’un réseau s’assombrissent et le même message apparaît toujours.

Locky Ransomware

Locky ransomware est un ransomware qui brouille le contenu d’un ordinateur ou d’un serveur (partages réseau associés, supports mappés et non mappés et amovibles) et demande un paiement pour le déverrouiller “généralement par des devises virtuelles décentralisées anonymes”.

Odin

Odin Virus (virus de fichier « .odin ») est un logiciel malveillant, également appelé successeur du virus Zepto / Locky, arrivé en Europe. La nouvelle variante ajoute l’extension « .odin » aux fichiers chiffrés et n’est pas encore déverrouillable. Une liste de mots de passe de décryptage a été publiée pour les victimes de l’ancienne version et les criminels ont décidé d’aller de l’avant et de proposer quelque chose de nouveau.

Zepto

Zepto Ransomware est un virus dangereux conçu pour verrouiller des fichiers sur votre ordinateur. Il peut s’infiltrer dans l’ordinateur à l’aide de chevaux de Troie et de virus. Une fois exécuté, Zepto crypte le fichier sélectionné sur l’ordinateur en utilisant l’algorithme AES. À l’instar de son prédécesseur Locky Ransomware, cette nouvelle version utilise la même technique de cryptage afin de pouvoir exiger le paiement pour permettre aux utilisateurs de récupérer les fichiers infectés.

Petya

Petya est un ransomware – une forme de logiciel malveillant qui infecte un ordinateur cible, crypte certaines des données qu’il contient et donne à la victime un message expliquant comment payer en Bitcoin pour récupérer les clés.

NotPetya

Le virus NotPetya ressemble superficiellement à Petya de plusieurs manières : il crypte le tableau des fichiers maîtres et fait clignoter un écran demandant une rançon Bitcoin pour restaurer l’accès aux fichiers. Mais il est différent et beaucoup plus dangereux.

SecureCrypted

Ce ransomware prendra vos fichiers captifs en les cryptant et demandera ensuite des sommes importantes pour obtenir une clé de décryptage afin de les libérer. Les fichiers infectés peuvent être facilement identifiés par l’extension ‘.Encrypted’, ‘.Locked’ ou ‘.SecureCrypted’, puis fourniront un message de rançon vous demandant de contacter une adresse e-mail pour obtenir des instructions supplémentaires.

Comment se protéger des ransomwares ?

Il est conseillé de suivre certaines règles de bonne conduite dans l’utilisation quotidienne de son ordinateur, son smartphone et d’Internet, afin de prévenir les dommages potentiels causés par les logiciels malveillants en général et les ransomwares en particulier :

Créer des sauvegardes

Sauvegardez régulièrement vos données. Mais ne laissez pas le support de stockage pour votre sauvegarde de données connecté en permanence à l’ordinateur, sinon il pourrait également être victime du cryptage ! Cela s’applique aussi aux lecteurs réseau. Par conséquent, les clés USB, les disques durs externes et les DVD conviennent aux sauvegardes, qui ne peuvent être reconnectés que lorsque le système est propre. Idéalement, doublez la sauvegarde physique par une sauvegarde sur le Cloud en ligne.

Installer les mises à jour et les correctifs

Tout logiciel installé sur votre ordinateur, du système d’exploitation aux applications bureautiques en passant par les environnements d’exécution, générera des failles de sécurité potentielles que les programmeurs de logiciels malveillants exploitent. Afin de réduire les failles de sécurité, vous devez toujours garder tous les programmes à jour. Il est également préférable de désinstaller les logiciels inutiles, car ils peuvent présenter des failles.

Protection contre les sites Web dangereux

Les sites Web dangereux constituent un risque important, car ils tentent d’installer des logiciels malveillants sur l’ordinateur lorsque vous naviguez dessus. Malheureusement, vous ne savez pas si une page est incertaine ou pas. Toute personne cherchant quelque chose dans un moteur de recherche obtient toujours des pages Web qu’elle ne connaît pas elle-même. Les navigateurs tels que Firefox, Edge et Google Chrome utilisent le service de navigation sécurisée pour vous mettre en garde contre les téléchargements dangereux. Et les add-ons comme NoScript empêchent JavaScript d’exécuter le code malveillant. Même les bloqueurs de publicités conservent des listes de domaines dangereux et les stoppent augmentant ainsi votre niveau de sécurité. En outre, certains logiciels antivirus offrent une protection pour la navigation et les sites Web dangereux.

Attention aux liens dans les emails

Les liens dans les e-mails de phishing conduisent souvent à des sites Web frauduleux qu’il est impossible de distinguer de l’original sécurisé. Par conséquent, avant de cliquer sur des boutons, notez l’adresse Web affichée dans le coin inférieur gauche de votre navigateur ou de votre client de messagerie lorsque vous survolez le lien.

Ouvrez uniquement les pièces jointes et les courriers électroniques des expéditeurs connus

Encore et encore, les e-mails provenant d’expéditeurs inconnus peuvent passer au travers du filtre anti-spam dans nos boîtes de réception. Quiconque suit le principe de ne pas ouvrir les e-mails, en particulier les pièces jointes d’expéditeurs inconnus, réduit le risque de devenir victime de ransomwares. Mais aussi dans le domaine du courrier électronique : il n’y a pas de protection à 100%. Par conséquent, il est recommandé de vérifier l’expéditeur d’un courrier électronique plusieurs fois avant d’ouvrir le message et un fichier joint ou un lien. Certains types de fichiers doivent vous alerter, notamment .asf, .exe, .avi, .mov, .mpg, .bat, .scr, .zip, .rtf, .doc, .pif, .reg et .vbs. Si l’expéditeur vous est connu personnellement, appelez-le en cas de doute et demandez si l’e-mail et la pièce jointe proviennent bien de lui.

Ne pas masquer les extensions pour les types de fichiers connus

Windows a la particularité de masquer par défaut les extensions des fichiers connues. Cela peut conduire à des erreurs. Par exemple, si un nom de fichier est « document.pdf », “pdf” n’est pas l’extension de fichier, car il sera masqué. Le fichier pourrait être nommé en réalité « document.pdf.exe », et serait donc un fichier exécutable qui pourrait installer des logiciels malveillants lorsque vous l’ouvrez. Par conséquent, vous avez dans les options de l’explorateur Windows l’élément “Masquer les extensions des types de fichiers connus” afin que Windows affiche complètement le nom du fichier avec l’extension de fichier.

Désactiver l’assistance à distance sous Windows

Les ransomwares menacent non seulement les ordinateurs locaux, mais infectent également le réseau. Le logiciel malveillant utilise le protocole RDP (Remote Desktop Protocol), qui permet d’accéder à distance au PC Windows lors de vos déplacements. Pour des raisons de sécurité, vous devez désactiver le support à distance dans les propriétés du système.

Nouvelles fonctionnalités pour se protéger des ransomwares

Les outils de gestion du système ne concernent plus uniquement les correctifs. Vous pouvez sécuriser les postes de travail avec des fonctions supplémentaires. Cela vous donne un aperçu des applications installées sur les clients et facilite la suppression des logiciels redondants ou obsolètes. S’il existe des vulnérabilités connues, les outils de gestion du système peuvent également être utilisés pour personnaliser les configurations. Cela peut limiter les dangers qui en résultent. Par exemple, les langages de scripts internes, de nombreuses applications peuvent être exploitées par des attaquants en tant que vecteur d’attaque. Une caractéristique particulièrement importante est également de pouvoir gérer clairement les exceptions requises : ainsi, la surface d’attaque peut être considérablement réduite si des configurations ou des versions logicielles dangereuses ne sont autorisées que par les utilisateurs qui en ont vraiment besoin pour des raisons professionnelles.

Les solutions de sécurité des points de terminaison ont également beaucoup évolué, car elles ont été améliorées avec des pare-feu et des outils anti-malware. Par exemple, les applications de liste blanche constituent un excellent moyen de protéger les systèmes existants, tels que les serveurs ou les stations de travail verrouillées, contre les ransomwares. De nombreuses suites de sécurité de terminaux incluent déjà des listes blanches et des listes noires en tant que fonctionnalités de base. Les URL de filtrage peuvent aussi être activées sur les ordinateurs de bureau pour bloquer les pages Web malveillantes connues qui diffusent des ransomwares. Les mécanismes de défense basés sur le comportement peuvent également aider à arrêter de nouveaux ransomwares avant qu’ils ne puissent causer des dommages. Les fonctions de contrôle du bureau, telles que l’interdiction d’exécuter des fichiers téléchargés, doivent être examinées par les responsables informatiques. Beaucoup d’entre eux peuvent ne pas savoir quelles nouvelles fonctionnalités leur fournisseur de sécurité de point de terminaison a ajouté par le passé.

Logiciels de sécurité contre les ransomwares

Il existe plusieurs logiciels de sécurisation pour se protéger des ransomwares dont voici quelques-uns :

Altospam est un logiciel avant-gardiste installé directement sur le cloud en mode SaaS, qui assure la protection et la sécurité du courrier électronique. Il protège les entreprises, les associations et les services publics des messages indésirables : spam, virus, phishing, ransomware, publicité, etc… il intègre d’office 6 antivirus et des systèmes de détections de malwares inconnus (sandbox). La solution étant externalisée, elle peut s’intégrer très rapidement (quelques minutes) dans tout environnement d’entreprise et ce, quel que soit l’architecture existante. Détails sur le fonctionnement de ce logiciel anti-ransomware de sécurité des emails ici.

Bitdefender Anti-Ransomware permet aux utilisateurs de protéger leurs ordinateurs et de bloquer les tentatives de chiffrement de fichiers de Cryptowall, Cryptolocker, CTB-Locker, Locky et les familles de ransomwares TeslaCrypt. Il utilise très peu de mémoire, environ 8 Mo. Bitdefender Anti-Ransomware est mis à jour autant que possible pour rester efficace, mais peut ne pas bloquer toutes les variantes connues en raison de la vitesse à laquelle les pirates informatiques modifient leurs logiciels.

Malwarebytes est un programme qui protège votre ordinateur contre les ransomwares. Ce programme se trouve discrètement en arrière-plan lors de l’analyse du comportement des threads de processus sur l’ordinateur. Lorsqu’il constate qu’un thread tente de crypter des données sur votre ordinateur, il met automatiquement fin à celui-ci. Dans sa nouvelle version, Malwarebytes se substitue à votre antivirus habituel.

CryptoPrevent fournit un logiciel anti-virus, anti-malware robuste qui comble le fossé existant dans la plupart des solutions de sécurité traditionnelles en vous protégeant contre les ransomwares nouveaux et émergents, ainsi que contre d’autres formes de menaces logicielles malveillantes. CryptoPrevent ne crée aucun impact détectable sur les performances normales du système ou sur une maintenance fastidieuse. Il est conçu pour être facile à utiliser et ne nécessite aucune connaissance spécialisée des utilisateurs.

Comment supprimer les ransomwares ?

Malheureusement, une infection par ransomware n’est signalée que lorsqu’elle est effective et qu’une notification apparait dans une fenêtre, une application ou un message à l’écran vous demandant de payer pour récupérer l’accès à votre PC. Ces messages sont affichés généralement après le cryptage des fichiers.

Agir après un piratage

Si vous pensez avoir été infecté, procédez comme suit :

- Déconnectez tout de suite votre ordinateur du réseau afin d’éviter une contagion.

- Utilisez des programmes anti-ransomwares, tels que les programmes anti-malwares cités plus haut dans cet article. Nettoyez votre PC, vous trouverez un article complet à ce sujet ici : https://www.sekurigi.com/2015/01/comment-nettoyer-gratuitement-son-ordinateur/

- Si des fichiers ont déjà été chiffrés, essayez un des logiciels de décryptage ci-dessous.

- En dernier recours, récupérez vos fichiers sur une sauvegarde.

Ne payez pas de rançon pour récupérer vos fichiers. Même si vous payez la rançon, rien ne garantit que vous pourrez accéder à nouveau à votre PC ou aux fichiers. De plus, vous participez ainsi au système en « alimentant » les pirates. N’hésitez pas à signaler l’attaque aux autorités.

Outils de décryptage ou Decrypt Tools

Ce sont des outils gratuits de déchiffrement des ransomwares afin de récupérer vos données. Ils peuvent être utilisés uniquement si la méthode de chiffrement a été crackée, ce qui est malheureusement rarement le cas si le malware est récent. Commencez par l’identification du ransomware et le déchiffrement des fichiers. Grâce à certains logiciels, vous pourrez identifier les ransomwares qui ont envahi votre ordinateur tels que :

ID-Ransomware est un site Web qui peut identifier quel ransomware a chiffré vos fichiers.

Trop souvent, après une attaque de ransomware, la première question est : “Qu’est-ce qui a chiffré mes fichiers ?”, Suivi de “Puis-je déchiffrer mes données ?”. Ce service Web vise à répondre à ces questions et à guider la victime vers les informations correctes relatives à son infection.

En téléchargeant simplement une note de rançon et / ou un fichier crypté (de préférence les deux pour obtenir les meilleurs résultats), le site utilisera plusieurs techniques pour identifier les ransomwares susceptibles d’avoir crypté les fichiers. Cela inclut l’évaluation du nom de la note de rançon, des modèles de noms de fichiers du fichier crypté et, dans certains cas, même des modèles d’octets dans le fichier crypté lui-même.

Lorsque le ou les ransomwares ont été identifiés, une réponse claire sera affichée sur l’état actuel du déchiffrement des données, ainsi qu’un lien vers plus d’informations sur le ransomware en question.

Nomoreransom.org Ce site et son contenu sont développés conjointement par plusieurs parties. Il fournit des informations au grand public et aux victimes en particulier sur le ransomware. Il sert d’interface entre les victimes et les fournisseurs d’outils et de solutions pour le déblocage et / ou le déchiffrement des fichiers d’une victime. Vous devez savoir que :

- Le site Web « No more ransom » contient des liens vers d’autres sites Web. Ce sont des sites Web distincts, développés, contrôlés et gérés par les fournisseurs des outils de déblocage ou de décryptage des ransomwares. En cliquant sur un lien et en naviguant sur un site Web distinct, vous pouvez accepter les termes et conditions de ce site Web,

- L’inclusion de liens externes sur ce site n’implique pas l’approbation des produits ou services contenus dans ceux-ci ;

- Le site “No more ransom” n’est pas utilisé pour collecter vos données personnelles. Cependant, les sites Web liés peuvent être utilisés à cette fin. La responsabilité du traitement de vos données personnelles incombe à la partie à laquelle appartient le site. Cette partie est également votre premier point de contact.

- Europol – en tant que participant au projet – ne peut et ne veut pas collecter, traiter ou stocker vos données personnelles ;

Autres outils de décryptage :

Avast Decryption Tool débloque les fichiers chiffrés par le rançongiciel Stampado. Il est en circulation depuis août 2016.

Emsisoft Decrypter permet aux personnes victimes d’un ransomware de déchiffrer leurs données à l’aide d’un outil dédié.

AVG Decryption Tool offre un moyen de lutter contre un ransomware qui infectera vos fichiers en pénétrant dans une machine mal sécurisée.

Trend Micro Ransomware File Decryptor est conçu pour déchiffrer les fichiers qui ont été chiffrés par 25 familles de ransomware connus. Trend Micro Ransomware File Decryptor n’est pas un scanner et un remover automatique. Au lieu de cela, vous devez connaître ou identifier la famille de ransomware par laquelle vous êtes infecté. Lorsque vous commencez à utiliser l’application, vous sélectionnez le nom du ransomware qui vous a infecté, puis choisissez le fichier ou le dossier que vous souhaitez décrypter. Vous pouvez éventuellement sélectionner “Je ne connais pas le nom du ransomware” et accéder directement au fichier ou aux dossiers à déchiffrer. Trend Micro va ensuite analyser le fichier et vous aider à identifier le ransomware.

ESET Decrypt Tools utilise les clés fournies pour créer un outil de décryptage servant à restaurer les fichiers à leur état d’origine et annuler complètement les effets des ransomwares. Bien que des efforts similaires aient été déployés par le passé pour des cas de ransomwares antérieurs, ils n’ont été que partiellement efficaces. La solution d’ESET semble être plus définitive.

Quel avenir pour les ransomwares ?

Selon l’indice IBM X-Force Threat Intelligence 2018, le nombre d’enregistrements de ransomwares a chuté de près de 25% en 2017, les cybercriminels se concentrant sur le lancement de ransomwares et d’attaques destructrices qui bloquent ou détruisent des données. 2,9 milliards d’enregistrements ont été signalés, contre 4 milliards en 2016. Bien que le nombre d’enregistrements manquants soit encore important, les ransomwares ont régné en 2017, des attaques telles que WannaCry, NotPetya et Bad Rabbit ayant provoqué le chaos dans les industries des enregistrements compromis signalés.

Les autres résultats clés comprennent :

- Une augmentation historique de 424% des violations liées à une infrastructure cloud mal configurée, due en grande partie à une erreur humaine,

- Pour la deuxième année consécutive, le secteur des services financiers a connu le plus de cyberattaques, représentant 27% des attaques dans tous les secteurs.

La capacité à anticiper ces attaques et à se préparer sera cruciale, car les cybercriminels continueront à faire évoluer leurs tactiques pour atteindre les objectifs les plus lucratifs.

Les experts prédisent une nouvelle augmentation jusqu’à 15 fois au cours des deux prochaines années : Pour 2019 il pourrait y avoir des pertes d’environ 11,5 milliards de dollars.