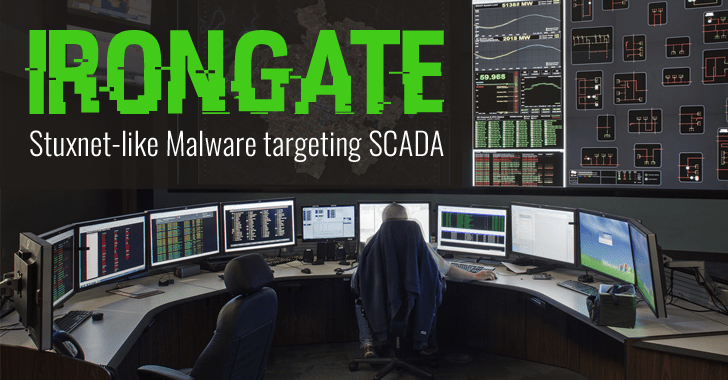

Les scientifiques de FireEye ont découvert un puissant virus, capable de contrôler tout système Scada. Ce dernier réagit comme Stuxnet et semble être en cours de développement. Le virus indétectable par logiciel La découverte d’Irongate par FireEye est en quelque sorte le fruit du hasard. Il n’a pas été inclus dans une attaque, mais dans… Lire la suite