Un campagne de malwares à grande échelle cible la France ces derniers jours. Une nouvelle version du ransomware CTB Locker a été diffusée de cette manière et seules les entreprises françaises semblent ciblées.

Les entreprises françaises victimes d’une campagne de malware

Une campagne de ransomwares ciblant les entreprises françaises sévit depuis 3 jours. Le spam se propage via la messagerie électronique et concerne uniquement les services administratifs. Des emails vérollés sont rédigés dans un français impeccable et présentés sous différentes formes. Certaines personnes les ont reçus en tant que factures, d’autres en tant que plaintes de clients et il est même arrivé que le spam se présente sous forme d’un message envoyé par un collègue de bureau. On identifie cependant très vite les messages suspects, car une pièce jointe au format .CAB y est associée. Ou plus récemment des fichier .SRC intégrés dans des .ZIP.

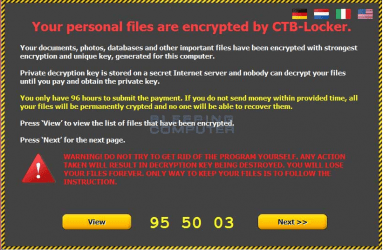

Dès lors que la PJ est exécutée, le cryptoware CTB Locker se lance et chiffre tous les disques durs – internes et externes, les lecteurs réseau et l’ensemble des sauvegardes au sein du périmètre accessible. Toutes les informations stockées par l’entreprise ciblée sont illisibles et un délai de 72 heures lui est donné pour payer une rançon. En cas de réponse favorable, les victimes reçoivent une clé privée de déchiffrement. Dans le cas contraire, il est probable que les cyberpirates exploitent les données en leur possession pour les revendre ou organiser de nouvelles attaques. Aucune information probante n’est encore connue à ce sujet jusqu’à aujourd’hui. À noter que le fichier exécutable dans la pièce jointe est un économiseur d’écran possédant une icône en forme de drapeau français.

Comment se protéger ?

Il est recommandé de mettre en place de filtres antispam performant permettant un blocage plus large du trafic entrant non sollicité. Préférez un service intégrant plusieurs antivirus, car la rapidité des mise à jours est cruciale en cas d’attaque. Il est également conseillé de sensibiliser le personnel aux risques et éventualités d’une cyberattaque, car en cas d’activité inhabituelle ou message suspect, les salariés doivent alerter le service informatique. C’est d’autant plus important qu’ils sont souvent les premiers à recevoir des spams de ce type. Or, leur inexpérience augmente le risque de contamination. Nous conseillons également d’éviter les sauvegardes au sein d’un disque dur associé au réseau interne : l’idéal est d’opter pour une solution externalisée et d’effectuer les sauvegardes aussi souvent que possible.

Qu’il s’agisse de fichiers exécutables ou non, nous appelons par ailleurs à la prudence et l’attention quant aux pièces jointes insérées dans les courriers électroniques. Les cyberpirates peuvent en effet dissimuler un code malveillant sous forme d’images, documents Word ou PDF et parfois même d’autres fichiers en apparence inoffensifs. La règle d’or est de se méfier des PJ inhabituelles et informer directement le service informatique en cas de doute à plus forte raison qu’un malware peut emprunter les adresses d’expéditeurs et coordonnées d’un proche ou d’un collaborateur. Dernière recommandation pour éviter les malwares : mettre à jour de façon régulière ses solutions de sécurité et environnements systèmes.