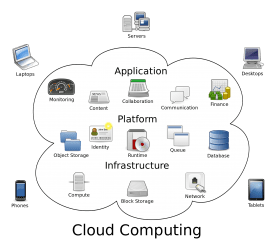

Cloud est une opportunité à ne pas rater pour les entreprises. En effet, le service promet puissance, flexibilité, évolution et contrôle.

Les packs de promesses sur Cloud

Bien que Cloud promette une évolutivité sans pareille, des doutes bloquent les entreprises au stade de spectateurs plutôt que de bénéficiaires. L’on se demande où sont stockées les informations, sont-elles bien protégées ? Les copies sont-elles conservées ? A toutes ces questions, voici quelques techniques permettant d’avoir une idée claire.

Les cas d’insécurité et leurs solutions

Lorsqu’un virus communique avec son centre de commande pour envoyer des données volées à un ordinateur-maître, les pirates brouillent la communication. Les logiciels malveillants chiffrent les données afin de cacher les informations qu’ils dérobent : les données bancaires, les mots de passe, etc. De cette façon, une tentative de phishing peut être invisible, car les pare-feu de l’organisation ne préviennent personne de la menace. Le système de prévention est incapable d’examiner le trafic SSL. Dans ce cas, il faut avoir une visibilité sur le trafic Cloud chiffré par SSL. Utiliser les outils dédiés en déployant des portails sécurisés et d’autres systèmes fiables de protection réseau en périphérie. Et cela, pour surveiller le trafic lorsque celui-ci est déchiffré.

Les pirates cherchent des failles en périphérie Cloud telles que les interfaces et des API insécurisées. Par conséquent, les administrateurs de réseau utilisent des interfaces dans la gestion de Cloud. De plus, les API sont nécessaires à la sécurité. Ces derniers assurent également la pérennité des services de base de Cloud. Les études de Cloud Security Alliance2 démontrent que la complexité est fonction de l’augmentation en nombre des entreprises qui utilisent ces interfaces à des fins commerciales. Cette complexité peut ouvrir des passages au piratage des identifiants, afin de les utiliser à accéder à des donnés au sein de systèmes Cloud.

Pour ces cas, il importe de tokeniser les données avant qu’elles ne se trouvent sur le système Cloud de telle manière qu’à l’infiltration de ces données, les pirates ne trouveront que des valeurs de remplacement inexploitables.

Souvent, les cybercriminels incitent les utilisateurs à oublier les règles d’entreprise. Ils changent alors les conditions en faisant afficher : les données classées sensibles (les informations sur les cartes de crédits, sur la santé) qui ne peuvent pas être stockées dans la plateforme Cloud « public » ; ou encore, des utilisateurs qui n’ont pas d’accès au Cloud sensibles depuis un emplacement.

Alors, il faut contrôler le Shadow IT et le Shadow Data. Ensuite, identifier les risques sur les services Cloud utilisés. Et aussi connaître les types de données envoyés à ces services. De par ces informations, utiliser des technologies comme les courtiers d’accès fiables au Cloud. En faisant cela, l’on peut superviser le comportement des utilisateurs et détecter les anomalies. Il faut également chiffrer les données sensibles en amont pour se donner plus de sécurité.

Mesures de sécurité spécifiques à prendre

Il y a aussi quelques mesures spécifiques à prendre :

- Définir une politique de prévention contre la perte (DLP)

- Inspecter le contenu venant des applications Cloud

- Connaître les menaces qui pèsent sur ses infrastructures et données Cloud