La vulnérabilité du matériel face aux attaques informatiques a été l’un des grands sujets de la conférence CanSecWest organisée fin mars. Les chercheurs Xeno Kovah et Corey Kallenberg ont révélé qu’il était possible de contaminer une machine à partir de son BIOS/UEFI.

Le matériel pourrait être la cible privilégiée des pirates

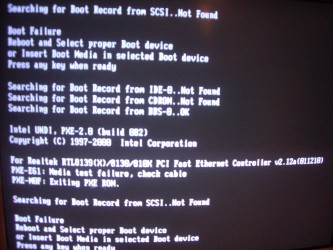

Si l’interface logicielle a toujours été la cible des pirates informatiques, le côté matériel pourrait bientôt être leur cible privilégiée. Deux chercheurs, Xeno Kovah et Corey Kallenberg, ont révélé au cours de la conférence CanSecWest qu’attaquer le matériel était beaucoup plus efficace. La plupart des solutions de sécurité ne protègent que le système d’exploitation et n’ont pas accès au BIOS/UEFI. Les failles dans cette partie de la machine sont pourtant nombreuses et un malware installé là serait pratiquement indétectable. Pour l’instant, les chercheurs affirment qu’attaquer une machine à partir du matériel est encore peu aisé. La montée en compétence des pirates et l’évolution des technologies utilisées pourraient cependant la rendre plus facile dans un avenir proche.

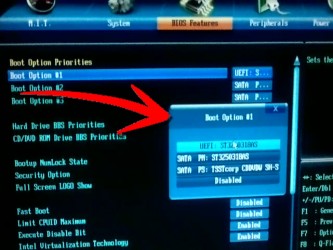

Pour appuyer leurs dires, Xeno Kovah et Corey Kallenberg ont procédé à un test à l’occasion de leur présentation. Une faille découverte dans le System Management Mode a été exploitée. Les chercheurs ont réussi à reprogrammer le BIOS/UEFI, mais leur méthode pourrait cependant servir à installer un keylogger ou tout autre type de programmes malveillants dans une machine. Pour rappel, le System Management Mode ou SMM est une fonctionnalité autorisant le BIOS à réaliser différentes actions avec un haut niveau de privilège. Ce n’est pas la première fois que des spécialistes tirent la sonnette d’alarme sur cette fonctionnalité. D’autres chercheurs pointaient déjà du doigt sa capacité à briser la chaine du Secure Boot et à causer d’autres problèmes plus graves.

Un risque élevé pour les machines infectées par un malware

Au cours de leur présentation, les chercheurs ont rappelé que la faille du SMM faisait courir un risque élevé aux machines infectées par un malware. Une fois installé, le programme malveillant aurait accès à différents privilèges et serait difficile à supprimer. Même les distributions Linux comme Tails spécialement destinées à la sécurité informatique ne peuvent pas s’en débarrasser. La vérité est que le programme est invisible puisque dissimulé dans l’UEFI. Il peut pourtant installer un rootkit, accéder à la mémoire de la machine et réaliser un grand nombre de tâches à l’insu de l’utilisateur. Le principal risque reste cependant l’accès aux informations transitant par la mémoire RAM.

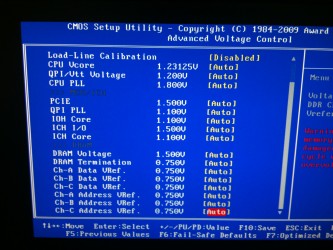

Si certains constructeurs ont d’ores et déjà révélé vouloir aider à corriger le problème, il reste encore beaucoup de travail pour réduire les risques de hacking à partir du SMM. Les chercheurs affirment continuer à trouver des failles jusqu’à aujourd’hui malgré leur alerte. Même si Intel a révélé que ses processeurs Haswell disposent d’une fonctionnalité permettant le verrouillage du SMM, il faudra certainement encore plusieurs mois pour que les machines, notamment les plus anciennes, soient entièrement sécurisées. Jusque-là, il ne reste qu’à espérer que les pirates informatiques n’exploitent pas les informations révélées au cours de la conférence CanSecWest pour lancer des attaques de grande envergure.