Le phishing est une technique de piratage assez courante. Cependant, il continue de faire beaucoup de victimes chez les professionnels et les particuliers. La raison est simple si l’on se réfère à une récente interview d’un journaliste spécialiste de la question sur Atlantico : les hackers adaptent leur mode opératoire au niveau de vigilance des opérateurs.

L’appel à un don est délaissé

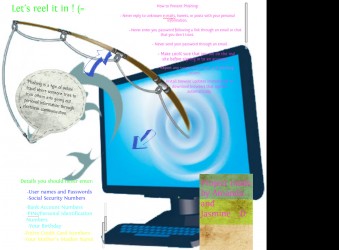

Lorsque les utilisateurs voient dans leur boîte de réception un courriel d’appel à un don, ils concluent directement qu’il s’agit d’un phishing destiné à obtenir leurs données personnelles. Conscient de cela, les pirates informatiques ont amélioré leur mode opératoire. Pour tromper leurs victimes, ils recourent à des techniques cachant totalement leurs jeux. Parmi celles-ci, le journaliste Damien Bancal cite notamment le social engineering. Cette technique consiste en une analyse de la cible en lui donnant des informations servant à la perturber et à lui pousser à cliquer rapidement sur un lien. Elle a déjà fait beaucoup de victimes chez bon nombre d’entreprises et de particuliers. Comment ne pas se tromper face à un mail accompagné du logo de sa banque ou de son fournisseur d’accès Internet, entre autres ?

Lors de son intervention, le journaliste a parlé d’un grand groupe commercial français qui l’a engagé pour l’animation d’un atelier. 10% des clients de ce groupe auraient déjà été victimes de ce système de piratage, les pirates reprenant les couleurs de l’entité dans leur email. Ils ont donné à ceux-ci leurs identifiants de connexion. Pire, tout le monde peut aujourd’hui s’ajouter à la liste de pirates en s’achetant seulement au marché noir des « packs » visant certaines zones géographiques, professions ou catégories de personnes. Dans certains cas, les pirates font du « fishing » au filet, au sens littéral du terme, en ne ciblant pas ses victimes.

Au profit d’autres techniques très avancées

Les pirates ont su améliorer leur plan au fil des années. Et actuellement, leur principal atout est la patience. L’attaque ne se fera pas directement avec le premier courriel. Ce dernier ne sera pas d’ailleurs envoyé qu’après connaissance de la profession, des adresses mails et de l’entourage de la victime ainsi qu’une analyse de ses habitudes sociales 2.0. Il servira, avec les deux qui vont suivre, à endormir la victime. L’attaque vient généralement avec le quatrième courriel. Mais pourquoi se donner tant de mal avec un processus plus long ? Puisque toutes les informations personnelles obtenues sur Internet peuvent servir à soutirer de l’argent à la victime. Parmi ces informations, on peut notamment citer les données bancaires, les adresses postales, les numéros de téléphone, les mots de passe et les identités.

Il existe heureusement divers moyens permettant aux entreprises et leurs employés de prévenir ses attaques. Parmi ceux-ci, le journaliste Damien Bancal recommande notamment les ateliers d’éducation et de formation à la lutte contre les cyberattaques. Il n’a pas également oublié de faire mention des outils numériques comme les antivirus et les firewalls tout en précisant que ceux-ci ne peuvent pas remplacer l’humain.