Rien qu’au Canada et aux USA, plus de 100 millions de personnes ont subi un vol de données après un piratage informatique. À noter que cet acte a surtout visé Capital One ou du moins le service financier. L’acte malveillant a pour but de dérober les noms des usagers ainsi que les numéros et les… Lire la suite

sécurité

IQS : le tout nouveau label européen des objets connectés

Un label pour certifier la sécurité de nos objets connectés, pourquoi pas ? Déjà envisagé depuis 2017, et fraîchement présenté en mi-juin 2019, le label IQS devrait rapidement séduire les industriels et instaurer un climat de confiance entre ces derniers et leurs clients. « IoT Qualified as Secured » ou appelé plus simplement ISQ est le label de cybersécurité… Lire la suite

Cloud et enteprise : l’immaturité des mesures de sécurité à déplorer

Immature et risqué, ce sont quelques mots utilisés pour décrire la sécurité du Cloud chez les entreprises. Celles-ci considèrent les technologies liées au Cloud trop galopantes. Mais derrière ce bras de fer se cache une réalité tout autre. Chez les entreprises, l’utilisation exponentielle du Cloud est en démesure face au manque de maîtrise des technologies… Lire la suite

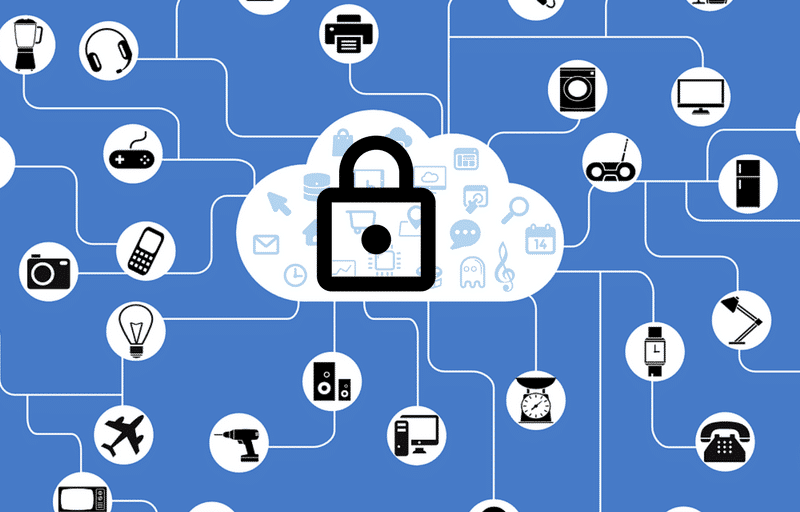

Objets connectés : Porte ouverte à l’insécurité informatique

De nos jours, les objets connectés ne se limitent plus aux Smartphones et aux tablettes. En effet, en matière de technologie, les inventions vont bon train. C’est pourquoi on peut trouver aujourd’hui des montres connectées, des enceintes numériques, des volets et même des réfrigérateurs connectés. Bien que ces objets visent à nous faciliter le quotidien,… Lire la suite

Des failles de sécurité dans les visionneuses de fichiers PDF

L’insécurité sur le web ne cesse de gagner du terrain et à ce jour, les experts ont même découvert des brèches dans les visionneuses de fichiers PDF. De ce fait, les pirates peuvent accéder aux données des utilisateurs celles-ci affichent leurs fichiers. Qu’en est-il ? Afin de procéder à l’échange de documents numériques, il est nécessaire… Lire la suite

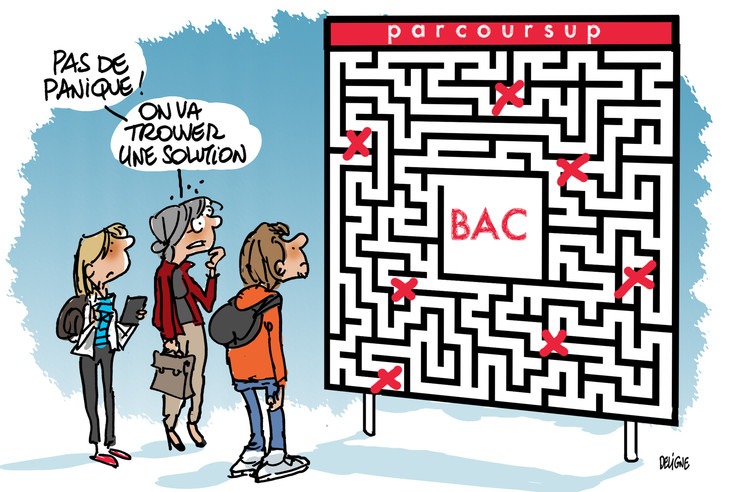

Le monde estudiantin en émoi : une faille de sécurité découverte sur Parcourssup

Une faille a été découverte récemment sur Pacourssup.fr, site de la plateforme d’accès à l’enseignement supérieur. La révélation est venue d’un jeune étudiant en DUT informatique à Paris du nom de Thibeault Chenu. Face aux risques de vol de comptes des candidats au Bac, il a alerté aussitôt le ministère de l’Enseignement supérieur. La faille… Lire la suite

Une rentrée sous le signe de la sécurité

Finis les vacances, l’heure est au retour vers les occupations quotidiennes et à la productivité. Toutefois, avant de retrouver le rythme effréné qui vous attend, profitez de vos derniers moments de calme pour redoubler de vigilance et améliorer la protection de vos données personnelles et sensibles. Sachez, de prime abord, qu’une protection boostée, c’est l’assurance… Lire la suite

Quelques réalités sur les clés Titan de Google

C’est désormais officiel, Google commercialise ses clés Titan. Ces dernières sont conçues en Chine et cela laisse les usagers assez perplexes. En août 2018, la vente des clés commence. En substituant le second facteur de la double authentification, les clés Titan promeuvent la sécurité. Les experts eux-mêmes remettent pourtant en question le caractère fiable de ces… Lire la suite

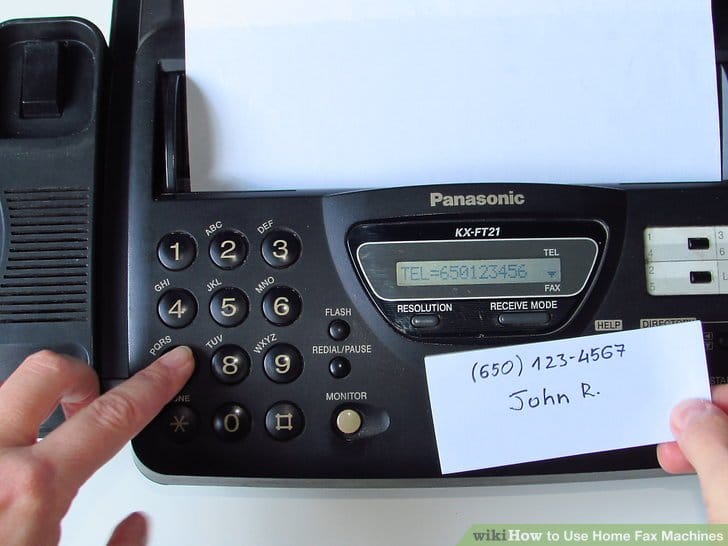

Les entreprises menacées par une brèche informatique à travers les fax

Il se pourrait que l’utilisation du traditionnel fax ne soit plus recommandable pour la sécurité informatique des entreprises. En effet, des études en cybersécurité menées par Check Point Research ont permis de mettre en évidence la menace que représente le simple envoi d’un document sur un télécopieur. Pourtant, de nombreux pays l’utilisent encore, comme le… Lire la suite

Une cybersécurité dépendante des objets connectés

Dernièrement, un projet de loi nommé le « Cybersecurity Act » a été voté, mais une grande faille a été directement remarquée concernant les objets connectés du quotidien alors que ceux-ci présentent de réels dangers. Ainsi aucune certification de sécurité n’a été imposée aux fabricants de ce genre d’appareil. Cependant, au rythme auquel le taux de… Lire la suite

IoT : des inquiétudes autour de sa sécurité

Le DSI et le RSSI sont tous deux au courant des risques encourus dans le domaine de la sécurité de l’IoT. D’ailleurs, en ce qui concerne cette dernière, des efforts seront encore à promouvoir. La stratégie IoT est choisie, mais sa sécurité n’intervient jamais au moment opportun. Pour ce qui est des objets connectés, elles… Lire la suite

Santé : le manque de sécurité des objets connectés

De récentes études ont révélé que le manque de sécurité de certains objets connectés dans le domaine de la santé était important et ne devrait pas être pris à la légère. À noter que de nombreux usagers utilisent les objets connectés sans se poser des questions sur les problèmes que cela pourrait engendrer. L’inexistence de… Lire la suite

Facebook à la reconquête du jeune public

Avec les scandales récents autour des vols de données personnels en ligne et notamment sur le réseau social Facebook, les jeunes entre 18 et 24 ans se détachent de plus en plus de la plateforme. Dans le but de reconquérir cette part de popularité, Facebook a dévoilé “un portail pour les plus jeunes” afin de… Lire la suite

Netflix vers une marche responsable

Actuellement, il est plus que nécessaire pour les grandes enseignes de service public d’élever au plus haut niveau leur système de sécurité informatique. Partout il est question de cybercriminalité et de danger sur les réseaux et c’est contre ce fléau que se dresse aujourd’hui Netflix. En effet, l’enseigne des films et séries télévisées en flux… Lire la suite

Entre l’espoir d’une solution contre les failles de sécurité et une nouvelle menace pour AMD

Il n’y a pas longtemps, le monde découvrait avec stupeur l’existence de Meltdown et Spectre sur les produits d’AMD, fabricant américain de semi-conducteurs, microprocesseurs, cartes graphiques basé à Sunnyvale. Actuellement, la grande firme refait parler d’elle, mais dans le bon sens du fait qu’elle affirme détenir une solution pour corriger ces failles. Cependant, ce sentiment… Lire la suite

Piratage informatique d’un casino : la faille était un thermomètre d’aquarium connecté

445 milliards de dollars : c’est le montant des conséquences de la cybercriminalité en 2016, au niveau mondial ! La sécurité des IoT soulève de nombreux doutes même si ces objets représentent une opportunité majeure plus qu’un risque. Une attaque a été perpétrée dans un casino via le thermomètre d’un aquarium situé dans le Hall ! Les IoT :… Lire la suite