Trend micro, le géant japonais des solutions de cybersécurité vient de publier son rapport sur les six premiers mois de l’année 2019. Son rapport, intitulé « mapping the future:dealingwithpervasive and persistant threats », met la lumière sur la sophistication et la finesse de ces cyberattaques. Une hausse générale. Tel est le constat du spécialiste de la cybersécurité Trend… Lire la suite

cybersécurité

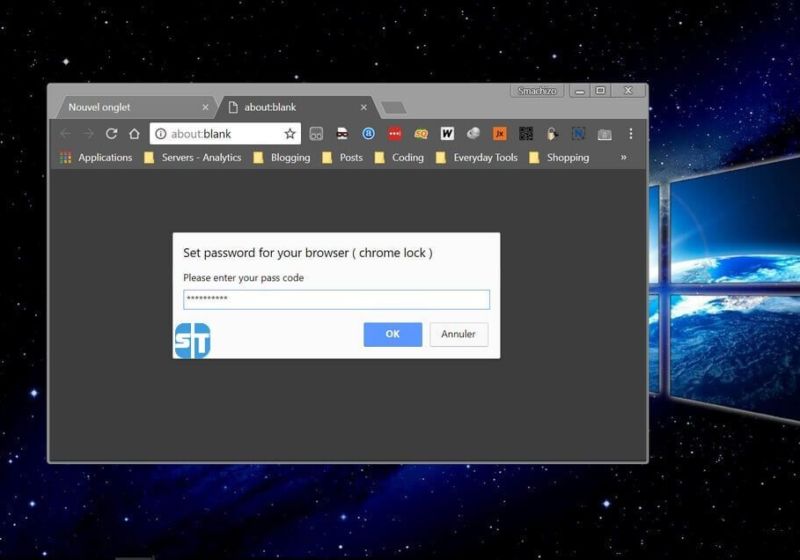

Mot de passe Google : les jeunes ne font pas assez attention

D’après une étude ordonnée par Harris et Google, près de 8 jeunes utilisateurs d’Internet sur 10 appliquent un seul et unique mot de passe pour leurs divers comptes en ligne. Ces personnes démontrent ainsi une certaine négligence quant à la sécurité informatique de leurs activités sur la Toile. Ils se situent sur une tranche d’âge… Lire la suite

Le retour de Shamoon

Shamoon est sûrement l’un des virus les plus dangereux au monde. À noter que sa dernière apparition datait de 2012, depuis on n’en a plus entendu parler. C’est seulement maintenant qu’il refait surface et apparemment, les hackers l’ont utilisé pour attaquer la compagnie italienne SAIPEM. De quoi est capable ce logiciel malveillant ? Il s’agit… Lire la suite

Israël, le leader mondial du cyber sécurité

A l’ère du digital, tous les aspects de la vie connaissent une numérisation. Il en va de même pour la guerre, où les attaques ne se font plus seulement au moyen des forces armées. Aujourd’hui, il est possible de faire la guerre par l’intermédiaire d’un ordinateur. Pirater les réseaux d’alimentation d’un hôpital, dépouiller les banques,… Lire la suite

Premiers mois d’application de la RGPD : un bilan positif déjà tiré

Cela fait seulement un peu plus de 4 mois que la RGPD est en vigueur. Certes, il est encore tôt pour juger de son efficacité, mais force est de constater que le texte apporte déjà du positif dans l’univers de la cybersécurité en France. Plusieurs éléments peuvent être avancés pour appuyer cela, dont le nombre… Lire la suite

La cybersécurité, un enjeu international, voire universel

Les attaques relatives à la cybersécurité se font de plus en plus nombreuses et il devient assez difficile de les contourner. Des offensives sont même menées tous les jours et elles touchent un grand nombre d’usagers. Et pour les perpétrer, il n’y a plus forcément besoin d’être un professionnel. Ce problème concerne ainsi tout un… Lire la suite

Essor des cryptomonnaies, grande manne pour les pirates informatiques

McAfee vient de publier un nouveau rapport sur la cybersécurité concernant le deuxième trimestre de l’année 2018 et il y a de quoi nous inquiéter. L’entreprise américaine a en effet parlé d’une augmentation significative de malwares donnant la possibilité de miner la cryptomonnaie. Et elle a même ajouté qu’il ne s’agit que du début du… Lire la suite

Cybersécurité : contre-attaquer grâce aux bornes pratiques

Depuis ces dernières années, la cybercriminalité est devenue un phénomène mondial. Le Ransomware a récemment suscité l’intérêt de tous les ingénieurs de la sécurité informatique des sociétés. Personne n’est à l’abri et les plus visés et considérés comme proies faciles sont les établissements de santé. Mais des bonnes pratiques ont été mises en place pour… Lire la suite

Cybercriminalité : il faut doubler de vigilance

À partir du milieu des années 2000, la France comptait 26 millions d’abonnements Internet haut et très haut débit sur réseaux fixes auprès des opérateurs. En 2014, 80,7 % des foyers ont un accès Internet, soit 22,5 millions. Ces statistiques montrent une hausse croissante au libre accès du réseau mondial. Face à cela, les malveillants sont en… Lire la suite

« Reaper » : nouveau malware ciblant les objets connectés

Un nouveau malware Botnet a été identifié par les spécialistes en cybersécurité. Ce logiciel malveillant cible particulièrement les appareils connectés et cherche à nuire à l’ensemble des réseaux de dispositifs IdO en usant de la technique du déni de service. Un malware qui se répand à grande vitesse Les experts ayant découvert Reaper insistent… Lire la suite

Cybersécurité et boutiques web : la politique de sécurité loin d’être une priorité

En attendant la mise en application de la future loi européenne GDPR sur le respect de la vie privée, une enquête auprès de 1149 boutiques en ligne a été initiée par Safeshops. Bien que l’entrée en vigueur de cette législation soit prévue dès le mois de mai 2018, l’étude a révélé que ces sociétés négligent… Lire la suite

Cybersécurité et entreprises : la moitié des incidents proviennent des employés internes

Une étude menée par Kapersky Lab depuis 2013 a montré que 85 % des incidents informatiques survenus au sein des entreprises sont causés le plus souvent par la négligence des employés. Parfois, les failles émanent même de l’ignorance de ces derniers. De ce fait, le facteur humain reste la première source de vulnérabilité des réseaux informatiques… Lire la suite

Cybersécurité : que faire de ses données dormantes ?

Mieux vaut prévenir en protégeant ou en supprimant ses données dormantes que de subir les conséquences d’une faille de sécurité. L’utilisation d’un flux numérique ou la surpression des anciennes informations qui ne servent plus à rien est nécessaire, tout comme le recours à la prestation d’un professionnel de la cybersécurité. Utilisation détournée des données dormantes :… Lire la suite

Une simulation d’attaque cybernétique de grande ampleur orchestrée par le CLUSIF

Le Club de la Sécurité des Systèmes d’Information Français, plus connu sous son acronyme « CLUSIF » a, élu le Clusir Aquitaine, son association et antenne régionale décentralisée pour mener une simulation de cyberattaque à l’égard de ses adhérents. Paris et Bordeaux ont fait l’objet de 2 attaques simultanées le 22 juin. Une opportunité pour l’expert en… Lire la suite

Zoom sur la cybersécurité des objets connectés

La majorité des entreprises ne s’intéressent pas à la cybersécurité. Même les créateurs d’objets connectés ne se penchent pas sur le problème d’insécurité informatique, alors qu’ils vont répartir dans le monde 20,8 milliards d’outils, en 2020.Certains analystes présument que le marketing est devenu leur priorité. Pour s’excuser, la personne à la tête de la politique… Lire la suite

Guide pour assurer la sécurité informatique

L’univers de la cybersécurité ne cesse d’évoluer constamment. Il est du coup impératif de mettre à jour périodiquement la politique de sécuritéinformatique et de former le personnel dans l’utilisation des nouveaux outils. Se préoccuper de la sécurité informatique Les moyens de sécurisation qui ont été efficaces en 2016 ne le sont plus en ce moment…. Lire la suite