A l’époque où des incidents informatiques liés à la sécurité des données sensibles deviennent plus nombreux, il convient de tout mettre en œuvre pour les protéger efficacement. Sécuriser les informations confidentielles Afin de connaître les informations d’entreprise susceptibles de faire l’objet d’une haute protection, il faut les catégoriser pour identifier celles de moindre importance à… Lire la suite

hacking

Entreprise européenne : vers une obligation de signaler les attaques informatiques

La cybersécurité devrait se trouver parmi les priorités des entreprises. Pourtant, nombreux sont les dirigeants qui ne lui accordent pas une place importante. Cela devrait sûrement changer après l’éventuelle mise en application d’une directive européenne leur obligeant de signaler toutes attaques ou toutes tentatives d’attaques. Une extension aux organismes autres que les opérateurs d’importance vitale…… Lire la suite

Des hackers russes s’en prennent aux boîtes mail du Pentagone

En moins d’une minute, des cybercriminels russes ont réussi à rassembler et à publier sur internet les données collectées dans les boîtes mail du Pentagone. Les boîtes mail du Pentagone piratées Auparavant, les boîtes mails du chef de l’Etat américain avaient fait l’objet d’une attaque virtuelle.Cette fois, les pirates informatiques ont réussi en un temps… Lire la suite

100 millions de dollars raison de créer une alliance entre traders et hackers

Nous tenons désormais une autre raison de croire que le Film « le Loup de Wall Street » est tiré d’un fait réel. Les autorités américaines viennent en effet d’engager des poursuites judiciaires contre des traders ayant collaboré avec des pirates ukrainiens pour mettre la main sur des données sensibles de Boeing, de HP, de Netfix et… Lire la suite

Sécurité informatique : aucune échappatoire

Nous sommes, pour la plupart, très contents d’habiter un monde hyperconnecté. Beaucoup d’entre nous ne savent cependant pas que nous sommes déjà loin de l’époque où l’on se sent en sécurité en se connectant sur Internet. Actuellement, nous faisons face à des hackers de plus en plus ingénieux. A qui doit-on attribuer la faute ? A… Lire la suite

Les objets connectés, les cibles potentielles de piratage

Avec les différentes possibilités de piratage des objets connectés, en garantir la sécurité devient la préoccupation majeure des fabricants et des utilisateurs. Les objets connectés sont susceptibles d’être piratés De plus en plus d’objets connectés sont actuellement victimes d’attaques cybernétiques. C’est pour cela que leur sécurité devient un enjeu majeur. Tel a été l’un des… Lire la suite

Sites WordPress : une mise à jour s’impose pour plus de sécurité

Etant la plus populaire des plateformes de gestion de sites Web, WordPress fait régulièrement l’objet de diverses attaques. Ces dernières sont notamment facilitées par la découverte de nombreuses failles par les pirates informatiques. Les utilisateurs peuvent cependant se trouver à l’abri de ces attaques avec la dernière mise à jour du CMS : WordPress 4.2.3. Correctif… Lire la suite

Sécurité informatique : la politique française remise en cause

En France, encore bon nombre d’entreprises ne sont pas équipées de dispositifs correspondant à l’ingéniosité des hackers actuels. Qu’est-ce qui peut alors leur pousser à améliorer leur politique de sécurisation informatique ? Au niveau national même, la stratégie appliquée par le gouvernement n’a pas permis d’anticiper les attaques d’ampleur ayant secoué le pays au cours des… Lire la suite

Les spams évoquant de factures impayées de plus en plus fréquentes en France

La France est devenue une nouvelle fois la cible des hackers. Ces dernières semaines, les internautes ont subi une vague de spams leur demandant de payer des factures. Certains sont tombés dans le panneau. Les plus vigilants, eux, ont préféré ne pas ouvrir ces messages frauduleux, ou du moins télécharger les pièces qui les accompagnent…. Lire la suite

Cybersécurité : découverte d’une faille critique sur Android OS

La vigilance est de mise pour les utilisateurs de Smartphones Android. Une vulnérabilité vient en effet d’être détectée par un expert en sécurité informatique sur le système d’exploitation de Google. Elle donnerait la possibilité à des hackers de prendre le contrôle d’un Appareil Android, via un MMS ou un SMS. Aucun correctif relatif à cette… Lire la suite

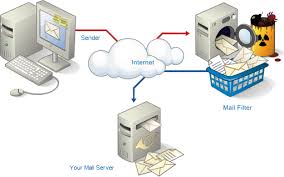

Protection des emails : misez sur le chiffrement et la signature électronique

Ce n’est vraiment pas une nouveauté dans le monde de la sécurité informatique. Le mail est l’un des moyens préférés des hackers pour accomplir leur acte. Ceux-ci ne cessent d’améliorer leur mode opératoire, les entreprises devront donc opter pour une approche multiniveau. Pour cela, elles doivent recourir au chiffrement et à la signature électronique pour… Lire la suite

Faille Open SSL : une mise à jour déjà disponible

Une faille de sécurité importante a été récemment découverte sur la bibliothèque Open SSL. Elle ne touche heureusement que les versions ayant moins d’un mois d’existence des branches 1.0.1 et 1.0.2. Des mises à jour sont d’ailleurs déjà proposées pour se mettre à l’abri de cette vulnérabilité. 1.0.1p et 1.0.2d Le 6 juillet dernier,… Lire la suite

Cybersécurité : les prévisions des experts

Malgré la forte mobilisation des entreprises de sécurité informatique, des sociétés et de la classe politique, la croissance des attaques informatiques continue toujours. La tendance pourra-t-elle s’inverser dans les années à venir ? Les experts pensent que non. Voici, en bref, leur prévision concernant la sécurité informatique pour les prochains mois. Plus d’ingéniosité de la… Lire la suite

Piratage informatique en Chine : les États unis pointés du doigt

Voilà encore une autre nouvelle qui risque encore de refroidir les relations entre les États-Unis et la Chine. L’agence presse « china news », la plus importante de l’empire du Milieu est actuellement victime d’une attaque menée, selon certaines suppositions, par des hackers américains. On devrait donc s’attendre à un échange d’attaques entre ces deux pays dans… Lire la suite

Google App Engine : des vulnérabilités décelées

Google a beau avoir dans son équipe des centaines d’ingénieurs en sécurité informatique. Cela n’a cependant pas empêché à Security Explorations de trouver des failles de sécurité critique sur son service plateforme-as-a-service App Engine. La firme de Mountain View a été heureusement prévenue à temps de l’existence de ces vulnérabilités. Laxisme de sécurité chez… Lire la suite

Quiz sur le Phishing d’Intel Security : des résultats moins rassurants

Cela fait maintenant plusieurs jours qu’Intel Security propose un quiz en ligne ayant pour but la lutte contre le phishing. Les participants sont invités à distinguer les faux courriels des vrais. Selon un communiqué effectué récemment par la société de sécurité, les pirates informatiques ont encore plus de chance de réussite auprès des internautes. … Lire la suite